Kiểm soát truy cập là gì? (Hướng dẫn đơn giản dễ hiểu)

Bạn đã từng nghe thấy thuật ngữ kiểm soát truy cập (Access Control) hay điều khiển truy cập hoặc hệ thống kiểm soát ra vào? Có thể bạn không biết nó là gì, nhưng chúng ta thực sự gặp các hệ thống này trong cuộc sống hàng ngày nhiều hơn bạn nghĩ. Nó được áp dụng vào tất cả các khía cạnh của cuộc sống, từ đăng nhập dấu vân tay trên điện thoại của bạn, đến chìa khóa mà bạn sử dụng để vào phòng tập thể dục hoặc căn hộ của mình.

Trong hướng dẫn chuyên sâu này, chúng ta sẽ xem xét kiểm soát truy cập là gì và lý do tại sao kiểm soát truy cập lại quan trọng đối với bất kỳ doanh nghiệp nào.

NHẬN TƯ VẤNTEL - ZALO: 0975 939 291

Kiểm soát truy cập là gì?

Phân loại kiểm soát truy cập

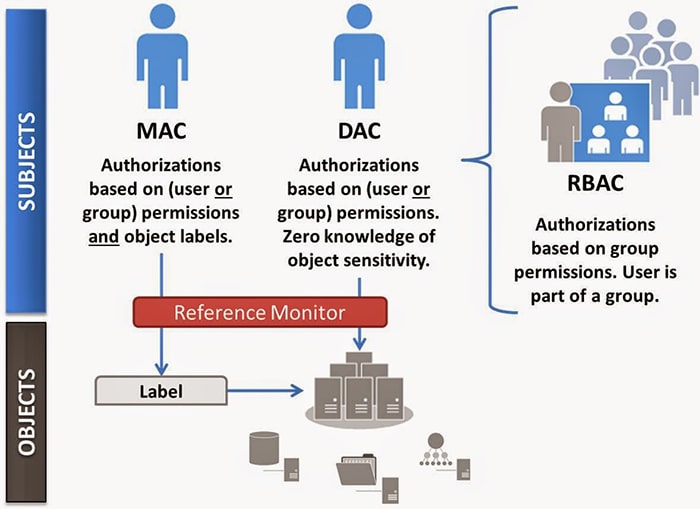

Kiểm soát truy cập có thể được chia thành nhiều dạng để ứng dụng trong các lĩnh vực khác nhau. Tuy nhiên, về cơ bản nó có thể phân loại ra thành ba cấp độ:

RBAC- Kiểm soát truy cập dựa trên vai trò

Như tên gọi của nó, quyền truy cập được cấp cho những người có cùng công việc hoặc vai trò. Điều này có nghĩa là hệ thống sẽ cấp quyền cho người dùng dựa trên mức độ đặc quyền của họ. Người dùng chỉ có thể truy cập các khu vực được xác định theo công việc của họ.

Ví dụ: Tất cả mọi người trong bộ phận an ninh sẽ có toàn quyền truy cập vào các khu vực tòa nhà A để thực hiện công việc của họ. Trong khi đó, các nhân viên lễ tân sẽ chỉ có quyền truy cập vào các khu vực trong bộ phận của họ.

DAC- Kiểm soát truy cập tùy ý

Cho phép kiểm soát truy cập theo từng địa điểm. Điều này có nghĩa là mỗi cửa hoặc cổng sẽ có đầu đọc riêng biệt và có một danh sách người dùng được ủy quyền khác nhau do chủ sở hữu thiết lập. DAC cho phép tùy chọn tùy chỉnh hơn. Điều này hoạt động tốt trong các tổ chức có thông tin ẩn hoặc nhiều phòng ban và người dùng khác nhau.

MAC- Kiểm soát truy cập bắt buộc

Loại được kiểm soát nhiều nhất và hạn chế quyền truy cập ở mức độ cao nhất. Thông thường, các quy tắc có thể được đặt cho loại Kiểm soát truy cập này, giúp hạn chế người dùng và tăng tính bảo mật. Sử dụng phương pháp này là tốt vì nó có thể được kiểm soát từ một vị trí tập trung, chẳng hạn như văn phòng an ninh và có thể chuẩn hóa các chính sách bảo mật trên tất cả các điểm truy cập của bạn.

Các thành phần của kiểm soát truy cập

Kiểm soát truy cập có một vài yếu tố cốt lõi trên phần lớn các hệ thống, chúng ta hãy xem xét một số khía cạnh này.

- Thông tin xác thực: Đây là những gì người dùng cần xuất trình để được cấp quyền truy cập. Điều này có thể dựa trên mã thông báo (thẻ hoặc dấu vân tay) hoặc dựa trên kiến thức (mật khẩu hoặc mã pin).

- Người sử dụng: Người được phép truy cập vào địa điểm hoặc khu vực chỉ định.

- Trình đọc: Thiết bị của hệ thống nhằm quét thông tin đăng nhập của người dùng để xác định quyền truy cập hoặc từ chối.

- Bộ điều khiển: Nơi gửi thông tin được quét từ thiết bị đọc, nó sẽ quyết định xem người dùng có được phép truy cập hay không.

- Địa điểm cần truy cập: Nơi mà người dùng đang cố gắng để truy cập vào, đây có thể là khóa cửa, cổng an ninh hoặc thậm chí là các tệp tin được mã hóa.

Lợi ích của hệ thống kiểm soát truy cập

Mỗi hệ thống kiểm soát truy cập đều có những lợi ích và cách sử dụng riêng biệt với cấp độ bảo mật khác nhau. Chúng ta sẽ xem xét các lợi ích rộng rãi của việc thiết lập hệ thống này trong doanh nghiệp.

Tăng cường lớp bảo mật

- Giới hạn truy cập từ bên ngoài: Có hệ thống kiểm soát truy cập, doanh nghiệp có thể giảm khả năng xảy ra vi phạm từ bên ngoài, và trong trường hợp xảy ra, bạn sẽ biết chúng ở đâu và khi nào.

- Giảm các mối đe dọa từ nội bộ: với hệ thống này, doanh nghiệp có thể cấp quyền truy cập cho các nhân viên khác nhau trong các lĩnh vực khác nhau. Điều này có nghĩa là bạn có thể đảm bảo người dùng chỉ có quyền truy cập vào những gì họ cần. Nếu chỉ một vài người có thể đến một khu vực nhất định, họ sẽ ít có nguy cơ gây ra rủi ro về an ninh hơn.

- Kiểm soát thời gian truy cập: Tùy thuộc vào hệ thống của doanh nghiệp, bạn có thể giới hạn thời điểm người dùng có quyền truy cập. Ví dụ, nếu ai đó không có mặt trong ca làm việc, bạn có thể từ chối quyền truy cập và ngược lại. Giữ cho việc kiểm soát và bảo mật chặt chẽ.

Tăng hiệu quả hoạt động

- Giảm chi phí: Triển khai kiểm soát truy cập sẽ cho phép doanh nghiệp của bạn hạn chế nhu cầu bảo mật 24/7. Bạn sẽ không cần phải thuê đội bảo vệ suốt ngày đêm. Bạn cũng có thể xác minh danh tính mà không cần kiểm tra thủ công.

- Tiết kiệm tài nguyên: Hầu như mọi người tại một thời điểm nào đó đều có khả năng bị mất chìa khóa. Với hệ thống Acess Control, bạn sẽ tiết kiệm thời gian, tiền bạc và tài nguyên bằng các phương pháp khác nhau.

- Tích hợp dễ dàng: Bất kể hệ thống bảo mật hiện tại của bạn là gì, việc tích hợp nó với kiểm soát truy cập nói chung đều tương đối dễ dàng. Vì hầu hết các tùy chọn đều được thiết kế để trở thành một phần của chiến lược bảo mật rộng lớn hơn.

Cải thiện môi trường làm việc

- Môi trường làm việc an toàn hơn: Bạn không chỉ có thể giới hạn những người có thể ra vào mà còn có thể đảm bảo tòa nhà của bạn an toàn trong trường hợp khẩn cấp. Ví dụ, trong trường hợp hỏa hoạn, tất cả các cửa đều có thể được mở khóa để nhân viên thoát ra khỏi tòa nhà một cách an toàn.

- Truy cập với chỉ một thông tin xác thực: Bạn có thể lập trình hệ thống của mình để cấp cho người dùng quyền truy cập vào nhiều vị trí. Điều này có nghĩa là nhân viên có thể sử dụng một thẻ thay vì nhiều bộ chìa khóa.

- Quyền truy cập tạm thời: Nếu bạn là doanh nghiệp cần cấp quyền truy cập tạm thời hoặc có nhiều khách ra vào, hoàn toàn có thể thiết lập một giải pháp khả thi. Hầu hết các hệ thống đều cung cấp các cách dễ dàng để cấp quyền tạm thời.

Làm sao chọn giải pháp kiểm soát truy cập thích hợp?

Mỗi doanh nghiệp sẽ có những yêu cầu và lý do riêng để sử dụng, điều quan trọng là phải hiểu và đánh giá nhu cầu của bạn. Trên thị trường có vô vàn những giải pháp với tùy chọn khác nhau, đôi khi có thể cảm thấy như một nhiệm vụ khó khăn để quyết định xem doanh nghiệp của bạn sẽ cần gì. Có một số câu trả lời cho những câu hỏi dưới đây sẽ cung cấp ý tưởng tốt hơn về loại hệ thống bạn sẽ cần.

- Công ty cần hệ thống để làm gì?

- Công ty có cần giới hạn quyền truy cập vào các khu vực nhất định không?

- Công ty có cho phép khách hoặc người ngoài truy cập vào không?

- Hệ thống này dành cho vị trí nào? Cổng ra vào, cửa ra vào khu vực hay cửa phòng riêng?

- Có bao nhiêu người sẽ sử dụng hệ thống? Lợi ích ngắn hạn, trung hạn và dài hạn là gì?

6 bước lập kế hoạch triển khai kiểm soát truy cập

- Quyết định loại hình kiểm soát truy cập: Như phần trên đây, có một số loại kiểm soát truy cập khác nhau, mỗi loại có những lợi ích riêng. Thống nhất được hệ thống nào sẽ hoạt động tốt nhất cho doanh nghiệp của bạn là một nửa thành công.

- Nghiên cứu thật kỹ giải pháp: Việc hiểu biết về lĩnh vực mà bạn đang lên kế hoạch thực hiện không bao giờ được bỏ qua và sẽ là vô giá trong việc đưa hệ thống của bạn vào hoạt động.

- Tìm đơn vị thi công uy tín: Họ có kinh nghiệm và sẽ tư vấn thêm và cho biết điều gì sẽ tốt nhất cho doanh nghiệp của bạn và các option khác nhau mà bạn có thể sử dụng.

- Cài đặt hệ thống: Tùy thuộc vào mức độ phức tạp của hệ thống, đây thường có thể là một quá trình khá nhanh và không làm gián đoạn hoạt động kinh doanh của công ty.

- Thiết lập người dùng: Mỗi hệ thống sẽ có những cách khác nhau, thông thường đơn vị cài đặt sẽ hướng dẫn bạn cách thực hiện. Đa số các hệ thống đều đơn giản để thêm, chỉnh sửa và xóa người dùng, nghĩa là bạn sẽ không cần phải có quá nhiều kinh nghiệm trước đó.

- Giám sát hệ thống: Công ty có thể giám sát và quản lý Kiểm soát truy cập của mình. Điều này phụ thuộc vào mức độ phức tạp của hệ thống đã triển khai nhưng hầu hết sẽ cung cấp nhiều tùy chọn để giám sát bảo mật một cách dễ dàng.

Phần kết luận

Các yêu cầu bảo mật đang thay đổi liên tục, cùng với sự phát triển của các công nghệ như IoT và RFID. Kiểm soát truy cập và việc sử dụng nó có thể trải dài trên toàn bộ các ngành và trường hợp sử dụng. Từ kiểm soát truy cập vật lý đơn giản hơn đến các hệ thống phức tạp sử dụng phần mềm.

Nếu bạn muốn tìm hiểu thêm về kiến thức hoặc cần tư vấn các giải pháp, TTZ sẵn sàng hỗ trợ qua Hotline: 0975 93 92 91 hoặc liên hệ với chúng tôi.

.jpg)

.jpg)

.jpg)

.jpg)